Tag: aparelho

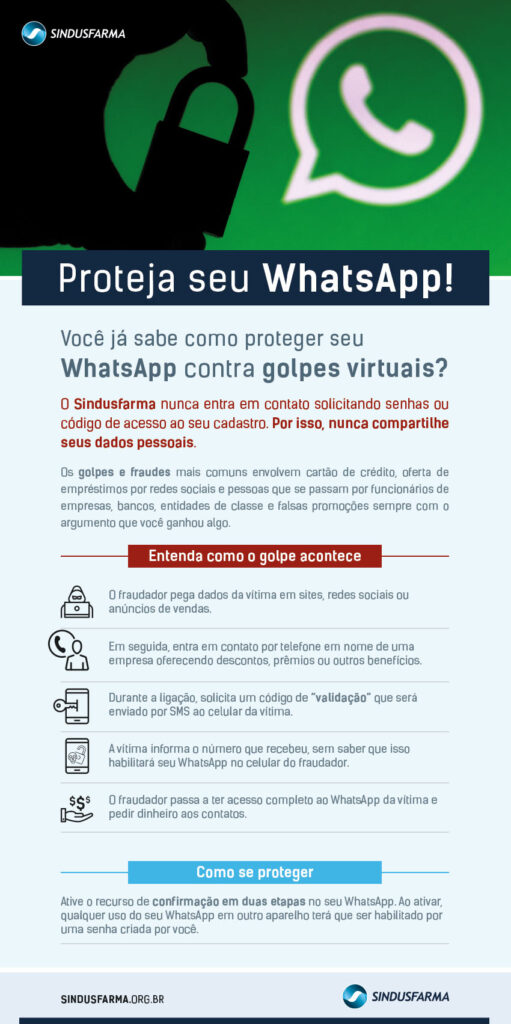

Devido a inúmeros golpes pelo WhatsApp, a Sindusfarma identificou os artifícios usados pelos criminosos e orienta como evitar ser mais uma vítima das estratégias irregulares. Para se proteger, ative o recurso “confirmação em duas etapas” no seu zap. Ao ativar, qualquer uso do aplicativo em qualquer outro aparelho terá que ser habilitado por uma senha criada por você

O uso dos smartphones e as ameaças invisíveis do nosso dia a dia

“Justamente por ser uma tecnologia indispensável, é um aparelho também muito visado pelos criminosos – mas não os do mundo real, estou falando aqui dos atacantes digitais, dos cibercriminosos. Não é novidade que, por conter tantas informações sensíveis, os atacantes procuram explorar todo o tipo de vulnerabilidade, sempre almejando a rentabilidade”

Bruno Santos*

Não é de hoje que os smartphones são uma extensão do corpo humano. Quantas vezes saímos de casa sem a carteira, por exemplo, mas raramente nos esquecemos do celular? E quando estamos na rua e a bateria acaba?! Seria melhor ter ficado sem dinheiro (até porque realizamos pagamentos e contratamos diversos serviços por meio do aparelho). Segundo relatório da consultoria GSMA, mais de cinco bilhões de pessoas em todo o mundo usam algum tipo de dispositivo móvel. No Brasil, esse número atinge 230 milhões, segundo dados da última pesquisa de uso de tecnologia da informação realizada pela Fundação Getulio Vargas.

Entretanto, justamente por ser uma tecnologia indispensável, é um aparelho também muito visado pelos criminosos – mas não os do mundo real, estou falando aqui dos atacantes digitais, dos cibercriminosos. Não é novidade que, por conter tantas informações sensíveis, os atacantes procuram explorar todo o tipo de vulnerabilidade, sempre almejando a rentabilidade. Para esclarecer os principais riscos que os usuários correm no uso do dispositivo,listo abaixo alguns dos principais golpes que estão em alta no Brasil e no mundo:

Fake apps

Sabe aquele jogo que você estava à procura? Ou aquele app para mudar a cor do seu WhatsApp que você sempre quis? É nesse tipo de aplicativo que mora o perigo. Muitos desses e outros apps, como filtros para fotos, são os preferidos para os cibercriminosos esconderem as ameaças. Os mais comuns são adwares, que são feitos para exibir anúncios difíceis ou impossíveis de se fechar.

Porém, falsos aplicativos que atuam como adwares sejam talvez um dos menos prejudiciais ao usuário. Diversas aplicações, que podem ser baixadas, inclusive, nas lojas oficiais dos sistemas operacionais, podem roubar seus dados e credenciais, seja para realizar compras no nome do usuário ou mesmo vender as informações em um banco de dados no mercado ilegal.

Um exemplo interessante desse tipo de aplicativo é um utilizado atualmente por atacantes nos EUA. Por SMS, o usuário recebe um link para baixar um app (disfarçado como um jogo ou filtro para imagens). A vítima instala e o mesmo fica armazenado no smartphone, aparentemente de forma inofensiva. No entanto, a aplicação permanece operante e monitora todos os cliques que o usuário faz na tela e, assim, o atacante consegue obter nomes de usuário, senhas, endereços de e-mail, números de telefone e até decifrar as mensagens que a vítima enviou. Os gigantes do mercado de smartphones – Apple e Google – são duas das empresas que estão investindo contra essa ameaça.

Dentre exemplos populares aqui no Brasil estão Update WhatsApp (descrito falsamente como necessário para atualizações no WhatsApp), Battery Boost, Security Defender, Advanced Boost(que prometem melhorar a performance ou duração da bateria), e ainda World TV Channels e TV do Brasil Live, que oferecem serviços gratuitos de streaming de TV.

“Sequestro do número do celular” – SIM Swap

Outro ataque comum, principalmente no Brasil, é o “sequestro” do chip do celular. Neste o atacante consegue o controle total ao número de telefone, podendo enviar mensagens e até fazer compras em nome da vítima. No golpe, o atacante entra em contato com a operadora de telefone portando o nome e número de documento da vítima (adquiridos por meio de phishing, por exemplo), se passa pelo proprietário da linha, diz que precisa transferir o número da linha para um chip novo e pronto, o sequestro do seu WhatsApp foi efetuado, por exemplo.

Com o acesso ao seu número liberado, o atacante pode tentar utilizar o seu número de celular para logar em sites de e-commerces para efetuar compras ou acessar contas de redes sociais para pedir dinheiro emprestado aos seus amigos, o que também podem fazer utilizando o WhatsApp. Neste tipo de golpe, utilizar a autenticação de dois fatores via SMS (uma das práticas mais populares) é ineficaz, pois o atacante tem o controle do seu número e a mensagem eletrônica chegará para ele e não para você. Contudo, a detecção desse golpe é fácil, uma vez que o chip original da vítima é desativado assim que o atacante o sequestra. O problema é conseguir recuperar ou bloquear a linha a tempo e antes do cibercriminoso acessar as informações.

Mineração

Uma prática muito comum entre os atacantes é o uso de dispositivos de terceiros para a mineração de criptomoedas. Essa prática demanda uma grande capacidade tecnológica e é comum os atacantes espalharem programas falsos em vários computadores para realizar essa mineração sem que o usuário perceba, apesar de comprometer o rendimento do PC.

Mas o que isso tem a ver com smartphones? Acontece que os cibercriminosos também estão utilizando, sem o consentimento do dono, os dispositivos móveis com alta capacidade de processamento para mineração. Essa infecção no aparelho pode acontecer por métodos convencionais de invasão, como um app falso, um link malicioso em uma mensagem ou em um e-mail, uma página na web que oferece o download, entre outras formas.

A aplicação maliciosa fica em segundo plano no smartphone, sendo utilizado em 100% do tempo para minerar criptomoedas para o atacante. O usuário até pode perceber e suspeitar caso tenha realizado algum download sem querer, pois a performance do aparelho cairá muito, apresentando lentidão, rápido esgotamento da bateria, além do celular esquentar, com possível estufamento da bateria.

Wi-Fi abertos

Aquela conexão Wi-Fi aberta é sempre muito bem-vinda nos momentos de espera, não é mesmo? Seja no aeroporto ou na rodoviária, enquanto aguarda o embarque, ou no restaurante enquanto o prato não chega. Toda rede aberta é convidativa para adiantar a série nossa de cada dia.

Entretanto, essas redes não são confiáveis. É possível “escutar” o tráfego de pessoas conectadas e interceptar dados pessoais, ou ainda redirecionar a conexão de outra pessoa para uma página maliciosa sem que ela perceba e usar isto para capturar senhas e outros dados pessoais. Nesses casos, é bom utilizar serviços de VPN (ou rede privada virtual, que garante maior segurança no tráfego de dados) em redes públicas para mitigar os riscos.

5G

A chegada do 5G é ansiosamente esperada pelos internautas no Brasil, pois promete mudar totalmente a forma e a velocidade como utilizamos as redes móveis atualmente.

A nova infraestrutura realmente dará um salto tecnológico em relação a arquitetura das redes móveis atuais, e o impacto que isto tem na segurança ainda não é completamente conhecido. O 5G foi criado para ser até 100 vezes mais rápido que o 4G.

Essa evolução obrigará as operadoras de rede e os fornecedores de segurança a repensar as técnicas aplicadas atualmente. Além disso, o 5G tem como objetivo uma expansão de acesso a rede móvel, que vai causar um aumento considerável da quantidade e dos tipos diferentes de dispositivos conectados, aumentando o volume de dados passando na rede. Isso pode tornar mais fácil mascarar ataques.

*Bruno Santos – especialista em cibersegurança na Trend Micro

A estimativa é que 21 mil empregados sejam desligados nos sete programas aprovados. A previsão é de economia de R$ 2,3 bilhões por ano aos cofres públicos

HAMILTON FERRARI

O Ministério da Economia divulgou na noite de ontem que foram aprovados sete Programas de Desligamento Voluntário (PDVs) de estatais, que, segundo a pasta, podem gerar economia de R$ 2,3 bilhões por ano aos cofres públicos. A medida teve o aval da Secretaria de Desestatização e Desenvolvimento e vai na direção da “diminuição do aparelho estatal”. Entre as estatais que já anunciaram PDV estão Correios, Petrobras, Infraero e Embrapa.

A estimativa é que 21 mil empregados sejam desligados nos sete programas aprovados. Além disso, o secretário de Coordenação e Governança das Estatais, Fernando Soares, destacou que a pasta ainda estuda a adoção de mais quatro PDVs para empresas distintas.

O Ministério da Economia informou que não é possível divulgar quais as outras estatais estão com programas aprovados por uma questão estratégica. As companhias devem fazer os anúncios assim que os trâmites forem acertados em cada uma. “Cabe à gestão fazer um trabalho com os empregados para que o PDV seja melhor entendido por eles. É preciso que a área de Recursos Humanos da empresa e a diretoria mostrem os benefícios da adesão ao programa”, disse Soares.

Em comunicado à imprensa, o secretário destacou ainda que a expectativa é de que os sete programas aprovados sejam finalizados ainda em 2019. Para ele, PDV é redução de custos com aumento da produtividade das empresas. “As estatais devem ter foco em eficiência, produtividade e economia de custos. Temos que primar por uma alocação eficiente do recurso. Toda a nossa ação é nesse sentido de melhorar a entrega dessas entidades para a sociedade brasileira”, defendeu o secretário.

Durante audiência pública na Comissão Mista de Orçamento (CMO), o ministro da Economia, Paulo Guedes, disse, na última quarta, que houve desvio “enorme” do papel das empresas estatais e defendeu a privatização delas, mas admitiu que o presidente Jair Bolsonaro tem resistência à venda de algumas.

Após recomendação do MPF, prefeito de Petrópolis decreta desapropriação da Casa da Morte

Local foi utilizado como centro clandestino de tortura pelo CIE durante a ditadura, onde ocorreram casos de tortura e morte no período do regime militar. Foi localizado por Inês Etienne Romeu, única prisioneira política a sair viva do aparelho. O imóvel foi emprestado pelo proprietário Mário Lodders ao Exército. O tenente-coronel reformado Paulo Malhães disse que o objetivo era pressionar os presos a mudarem de lado e se tornarem informantes infiltrados. Os atos ilícitos de cárcere privado e de tortura dos militares foram entre 5 de maio e 11 de agosto de 1971, na “Casa da Morte”

Após recomendação do Ministério Público Federal (MPF), a prefeitura de Petrópolis publicou o decreto 649, de 29.01.2019 que declara de utilidade pública, para fins de desapropriação, o imóvel conhecido como Casa da Morte. O local foi utilizado como centro clandestino de tortura pelo Centro de Informações do Exército (CIE) durante a ditadura militar onde ocorreram casos de tortura e morte.

O decreto foi publicado no Diário Oficial do Município, no dia 30 de janeiro de 2019. No documento, as procuradoras da República Vanessa Seguezzi e Monique Cheker fizeram um rápido histórico da importância do imóvel não somente para a cidade de Petrópolis, mas também para a memória nacional de fatos ocorridos na época do regime militar. Destacou-se, também, que o Conselho de Tombamento Municipal declarou, no dia 21 de novembro de 2018, a importância histórica e cultural do imóvel agora desapropriado.

Casa da Morte

O imóvel localizado na Rua Arthur Barbosa, nº 50 (antigo 668-A), Caxambu, foi utilizado pelo Centro de Informações do Exército (CIE) como aparelho clandestino de tortura durante o período do regime militar e foi localizado por Inês Etienne Romeu, única prisioneira política a sair viva do aparelho, conforme declarações prestadas junto ao Conselho Federal da OAB no RJ1. O imóvel foi emprestado pelo então proprietário Mário Lodders ao Exército e, segundo o tenente-coronel reformado Paulo Malhães, em depoimento prestado à Comissão da Verdade do Estado do Rio de Janeiro, o local foi criado para pressionar os presos a mudarem de lado, tornando-se informantes infiltrados.

Paulo Malhães também confirmou que Inês Etienne Romeu foi sequestrada por iniciativa de um coronel que queria fazer dela, uma agente infiltrada.

Além do depoimento de Inês Etienne Romeu, e de outros envolvidos, os atos ilícitos de cárcere privado e de tortura praticados por servidores militares no período compreendido entre 5 de maio e 11 de agosto do ano de 1971, na “Casa da Morte”, foram reconhecidos por decisão judicial da 17ª Vara Federal Cível de São Paulo (processo nº 0027857-69.1999.4.03.6100).